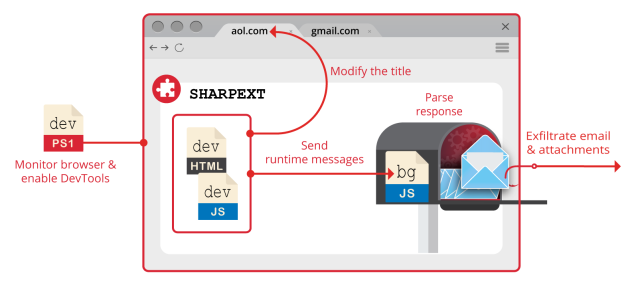

Ερευνητές ανακάλυψαν κακόβουλο λογισμικό το οποίο χρησιμοποιούν οι χάκερ από τη Βόρεια Κορέα για να διαβάσουν και να κατεβάσουν κρυφά email και συνημμένα από τους λογαριασμούς Gmail και AOL μολυσμένων χρηστών.

Το κακόβουλο λογισμικό, που ονομάστηκε SHARPEXT από ερευνητές της εταιρείας ασφαλείας Volexity, χρησιμοποιεί έξυπνα μέσα για να εγκαταστήσει μια επέκταση προγράμματος περιήγησης για τα προγράμματα περιήγησης Chrome και Edge, ανέφερε το Volexity σε μια ανάρτηση . Η επέκταση δεν μπορεί να εντοπιστεί από τις υπηρεσίες ηλεκτρονικού ταχυδρομείου και δεδομένου ότι το πρόγραμμα περιήγησης έχει ήδη πιστοποιηθεί χρησιμοποιώντας οποιεσδήποτε προστασίες ελέγχου ταυτότητας πολλαπλών παραγόντων που υπάρχουν, αυτό το ολοένα και πιο δημοφιλές μέτρο ασφαλείας δεν παίζει κανένα ρόλο στον περιορισμό του συμβιβασμού του λογαριασμού.

Το κακόβουλο λογισμικό χρησιμοποιείται για «πολύ πάνω από ένα χρόνο», είπε η Volexity, και είναι έργο μιας ομάδας χάκερ που η εταιρεία παρακολουθεί ως SharpTongue. Η ομάδα χρηματοδοτείται από την κυβέρνηση της Βόρειας Κορέας και επικαλύπτεται με μια ομάδα που ονομάζεται Kimsuky από άλλους ερευνητές. Το SHARPEXT στοχεύει οργανισμούς στις ΗΠΑ, την Ευρώπη και τη Νότια Κορέα που ασχολούνται με πυρηνικά όπλα και άλλα θέματα που η Βόρεια Κορέα θεωρεί σημαντικά για την εθνική της ασφάλεια.Ο Πρόεδρος του Volexity, Steven Adair, δήλωσε σε ένα email ότι η επέκταση εγκαθίσταται "μέσω spear phishing και κοινωνικής μηχανικής όπου το θύμα ξεγελιέται να ανοίξει ένα κακόβουλο έγγραφο. Στο παρελθόν είδαμε τους φορείς απειλών της ΛΔΚ να εξαπολύουν επιθέσεις spear phishing όπου ο στόχος ήταν να ωθήστε το θύμα να εγκαταστήσει μια επέκταση προγράμματος περιήγησης σε αντίθεση με το να είναι ένας μηχανισμός μετά την εκμετάλλευση για επιμονή και κλοπή δεδομένων." Στην τρέχουσα ενσάρκωσή του, το κακόβουλο λογισμικό λειτουργεί μόνο στα Windows, αλλά η Adair είπε ότι δεν υπάρχει λόγος να μην μπορεί να διευρυνθεί για να μολύνει και προγράμματα περιήγησης που εκτελούνται σε macOS ή Linux.

Η ανάρτηση του ιστολογίου πρόσθεσε: «Η ορατότητα του ίδιου του Volexity δείχνει ότι η επέκταση ήταν αρκετά επιτυχημένη, καθώς τα αρχεία καταγραφής που ελήφθησαν από το Volexity δείχνουν ότι ο εισβολέας μπόρεσε να κλέψει με επιτυχία χιλιάδες μηνύματα ηλεκτρονικού ταχυδρομείου από πολλά θύματα μέσω της ανάπτυξης του κακόβουλου λογισμικού».

Η εγκατάσταση μιας επέκτασης προγράμματος περιήγησης κατά τη διάρκεια μιας λειτουργίας phishing χωρίς να το αντιληφθεί ο τελικός χρήστης δεν είναι εύκολη. Οι προγραμματιστές του SHARPEXT έχουν δώσει ξεκάθαρα προσοχή στην έρευνα όπως αυτό που δημοσιεύεται εδώ , εδώ και εδώ , που δείχνει πώς ένας μηχανισμός ασφαλείας στη μηχανή του προγράμματος περιήγησης Chromium εμποδίζει το κακόβουλο λογισμικό να κάνει αλλαγές σε ευαίσθητες ρυθμίσεις χρήστη. Κάθε φορά που γίνεται μια νόμιμη αλλαγή, το πρόγραμμα περιήγησης λαμβάνει ένα κρυπτογραφικό κατακερματισμό μέρους του κώδικα. Κατά την εκκίνηση, το πρόγραμμα περιήγησης επαληθεύει τους κατακερματισμούς και εάν κάποιο από αυτά δεν ταιριάζει, το πρόγραμμα περιήγησης ζητά την επαναφορά των παλιών ρυθμίσεων.

Για να μπορέσουν οι εισβολείς να αντιμετωπίσουν αυτήν την προστασία, πρέπει πρώτα να εξαγάγουν τα ακόλουθα από τον υπολογιστή που παραβιάζουν:

- Ένα αντίγραφο του αρχείου resources.pak από το πρόγραμμα περιήγησης (το οποίο περιέχει τον σπόρο HMAC που χρησιμοποιείται από το Chrome)

- Η τιμή S-ID του χρήστη

- Τα αρχικά αρχεία Preferences και Secure Preferences από το σύστημα του χρήστη

Μετά την τροποποίηση των αρχείων προτιμήσεων, το SHARPEXT φορτώνει αυτόματα την επέκταση και εκτελεί μια δέσμη ενεργειών PowerShell που ενεργοποιεί το DevTools, μια ρύθμιση που επιτρέπει στο πρόγραμμα περιήγησης να εκτελεί προσαρμοσμένο κώδικα και ρυθμίσεις.

"Το σενάριο εκτελείται σε έναν άπειρο βρόχο ελέγχοντας για διαδικασίες που σχετίζονται με τα στοχευμένα προγράμματα περιήγησης", εξήγησε το Volexity. "Εάν εντοπιστούν στοχευμένα προγράμματα περιήγησης σε λειτουργία, το σενάριο ελέγχει τον τίτλο της καρτέλας για μια συγκεκριμένη λέξη-κλειδί (για παράδειγμα" 05101190" ή "Tab+" ανάλογα με την έκδοση SHARPEXT). Η συγκεκριμένη λέξη-κλειδί εισάγεται στον τίτλο από το κακόβουλο επέκταση όταν αλλάζει μια ενεργή καρτέλα ή όταν φορτώνεται μια σελίδα."

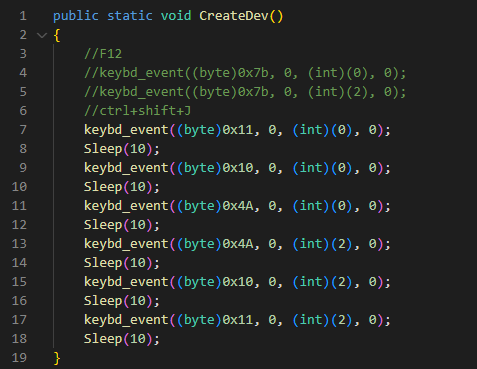

Τα πλήκτρα που αποστέλλονται είναι ισοδύναμα με

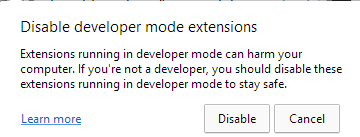

Control+Shift+Jτη συντόμευση για την ενεργοποίηση του πίνακα DevTools. Τέλος, το σενάριο PowerShell κρύβει το παράθυρο DevTools που μόλις άνοιξε, χρησιμοποιώντας το ShowWindow() API και τηSW_HIDEσημαία. Στο τέλος αυτής της διαδικασίας, το DevTools είναι ενεργοποιημένο στην ενεργή καρτέλα, αλλά το παράθυρο είναι κρυφό.Επιπλέον, αυτό το σενάριο χρησιμοποιείται για την απόκρυψη τυχόν παραθύρων που θα μπορούσαν να ειδοποιήσουν το θύμα. Ο Microsoft Edge, για παράδειγμα, εμφανίζει περιοδικά ένα προειδοποιητικό μήνυμα στον χρήστη (Εικόνα 5) εάν οι επεκτάσεις εκτελούνται σε λειτουργία προγραμματιστή. Το σενάριο ελέγχει συνεχώς αν εμφανίζεται αυτό το παράθυρο και το κρύβει χρησιμοποιώντας το

ShowWindow()και τηSW_HIDEσημαία.

Μόλις εγκατασταθεί, η επέκταση μπορεί να εκτελέσει τα ακόλουθα αιτήματα:

| Δεδομένα HTTP POST | Περιγραφή |

| τρόπος=λίστα | Καταχωρίστε τα email που έχουν συλλεχθεί προηγουμένως από το θύμα για να διασφαλίσετε ότι δεν μεταφορτώνονται διπλότυπα. Αυτή η λίστα ενημερώνεται συνεχώς καθώς εκτελείται το SHARPEXT. |

| mode=domain | Καταγράψτε τους τομείς ηλεκτρονικού ταχυδρομείου με τους οποίους το θύμα είχε προηγουμένως επικοινωνήσει. Αυτή η λίστα ενημερώνεται συνεχώς καθώς εκτελείται το SHARPEXT. |

| λειτουργία=μαύρο | Συλλέξτε μια μαύρη λίστα αποστολέων email που θα πρέπει να αγνοούνται κατά τη συλλογή μηνυμάτων ηλεκτρονικού ταχυδρομείου από το θύμα. |

| mode=newD&d=[δεδομένα] | Προσθέστε έναν τομέα στη λίστα όλων των τομέων που προβάλλονται από το θύμα. |

| mode=attach&name=[data]&idx=[data]&body=[data] | Μεταφορτώστε ένα νέο συνημμένο στον απομακρυσμένο διακομιστή. |

| mode=new&mid=[δεδομένα]&mbody=[δεδομένα] | Ανεβάστε δεδομένα Gmail στον απομακρυσμένο διακομιστή. |

| mode=attlist | Σχολιάστηκε από τον εισβολέα. λάβετε μια λίστα συνημμένων προς εξαγωγή. |

| mode=new_aol&mid=[δεδομένα]&mbody=[δεδομένα] | Μεταφορτώστε δεδομένα AOL στον απομακρυσμένο διακομιστή. |

Το SHARPEXT επιτρέπει στους χάκερ να δημιουργούν λίστες με διευθύνσεις email που πρέπει να αγνοήσουν και να παρακολουθούν email ή συνημμένα που έχουν ήδη κλαπεί.

Το Volexity δημιούργησε την ακόλουθη περίληψη της ενορχήστρωσης των διαφόρων στοιχείων SHARPEXT που ανέλυσε:

Η ανάρτηση ιστολογίου παρέχει εικόνες, ονόματα αρχείων και άλλους δείκτες που μπορούν να χρησιμοποιήσουν τα εκπαιδευμένα άτομα για να προσδιορίσουν εάν έχουν στοχοποιηθεί ή έχουν μολυνθεί από αυτό το κακόβουλο λογισμικό. Η εταιρεία προειδοποίησε ότι η απειλή που αποτελεί έχει αυξηθεί με την πάροδο του χρόνου και δεν είναι πιθανό να εξαφανιστεί σύντομα.

«Όταν το Volexity συνάντησε για πρώτη φορά το SHARPEXT, φαινόταν ότι ήταν ένα εργαλείο στην πρώιμη ανάπτυξη που περιείχε πολλά σφάλματα, μια ένδειξη ότι το εργαλείο ήταν ανώριμο», είπε η εταιρεία. "Οι πιο πρόσφατες ενημερώσεις και η συνεχής συντήρηση αποδεικνύουν ότι ο εισβολέας επιτυγχάνει τους στόχους του, βρίσκοντας αξία στο να συνεχίσει να τον βελτιώνει."